تعرف على أفضل أوامر CMD مستخدمة في القرصنة لعام 2023.

في عالم التكنولوجيا الحديث، يُعتبر نظام التشغيل Windows منتجًا حديثًا وقويًا يُستخدم على نطاق واسع في معظم أجهزة الكمبيوتر الشخصية وأجهزة الخوادم. ورغم واجهته الرسومية البديهية، فإن هناك عالمًا خفيًا يمكنك استكشافه داخل هذا النظام، وهو عالم يسيطر عليه أوامر Command Prompt.

إن أوامر CMD هي أدوات قوية تمنحك القدرة على فهم وإدارة نظام التشغيل Windows بشكل أعمق وأفضل. إذا كنت من محبي التكنولوجيا وترغب في الاستفادة القصوى من نظام Windows الخاص بك، فإن تعلم كيفية استخدام هذه الأوامر سيكون خطوة ضرورية.

في هذه المقالة، سنأخذك في جولة مثيرة داخل عالم أوامر نافذة Command Prompt، حيث ستكتشف كيف يمكن لهذه الأدوات أن تساعدك في تشخيص مشكلات النظام، وزيادة أمان جهازك، وتحسين أداءه، وأكثر من ذلك بكثير. ستتعلم كيفية استخدامها بفعالية وبالتالي، ستصبح مستعدًا للاستفادة القصوى من تجربتك مع نظام Windows.

محتويات المقال

ما هو CMD؟

CMD هو اختصار لجملة “Command Prompt” أو “نافذة الأوامر” باللغة الإنجليزية. إنها واجهة سطر الأوامر في نظام التشغيل Windows. تُستخدم نافذة الأوامر لإدخال الأوامر والتعليمات بواسطة النص للتفاعل مع نظام التشغيل وتنفيذ مجموعة متنوعة من المهام. تمكنك من التحكم في الكمبيوتر وإدارته وإجراء مهام مختلفة مثل إنشاء ملفات ومجلدات، وتشغيل برامج، والبحث في الملفات، وتكوين الشبكات، والكثير من المهام الأخرى.

نافذة الأوامر هي أداة قوية تُستخدم بشكل شائع من قبل المحترفين في مجال تكنولوجيا المعلومات وأيضًا من قبل المستخدمين العاديين لإجراء مهام مختلفة على أنظمتهم. تعتمد على سلسلة من الأوامر والمعلومات التي يتم إدخالها يدويًا، ويتم تنفيذها بواسطة النظام.

أفضل 10 أوامر CMD مستخدمة في القرصنة

إذا كنت قد قضيت فترة من الزمن باستخدام نظام التشغيل Windows، فمن المرجح أن تكون ملمًا بـ CMD أو نافذة الأوامر. تُعتبر نافذة الأوامر مفسر سطر الأوامر واحدة من أقوى الأدوات عادةً في نظام التشغيل Windows. بإمكانك تشغيل نافذة الأوامر بصلاحيات إدارية للوصول إلى ميزات Windows الأساسية.

بالطبع، تكون نافذة الأوامر مفيدة، ولكن الهاكرز غالبًا ما يستغلونها لأغراض غير قانونية. ويستخدم خبراء الأمان أيضًا نافذة الأوامر لاكتشاف الثغرات الأمنية المحتملة. لذا، إذا كنت تتطلع إلى أن تصبح هاكرًا أو خبيرًا في مجال الأمان، فقد تجد هذه المقالة ذات فائدة بالنسبة لك.

سنشاركك في هذه المقالة بعضًا من أفضل أوامر CMD المستخدمة في القرصنة. لذلك، دعونا نتحقق من قائمة أفضل أوامر CMD لأجهزة الكمبيوتر التي تعمل بنظام Windows 10.

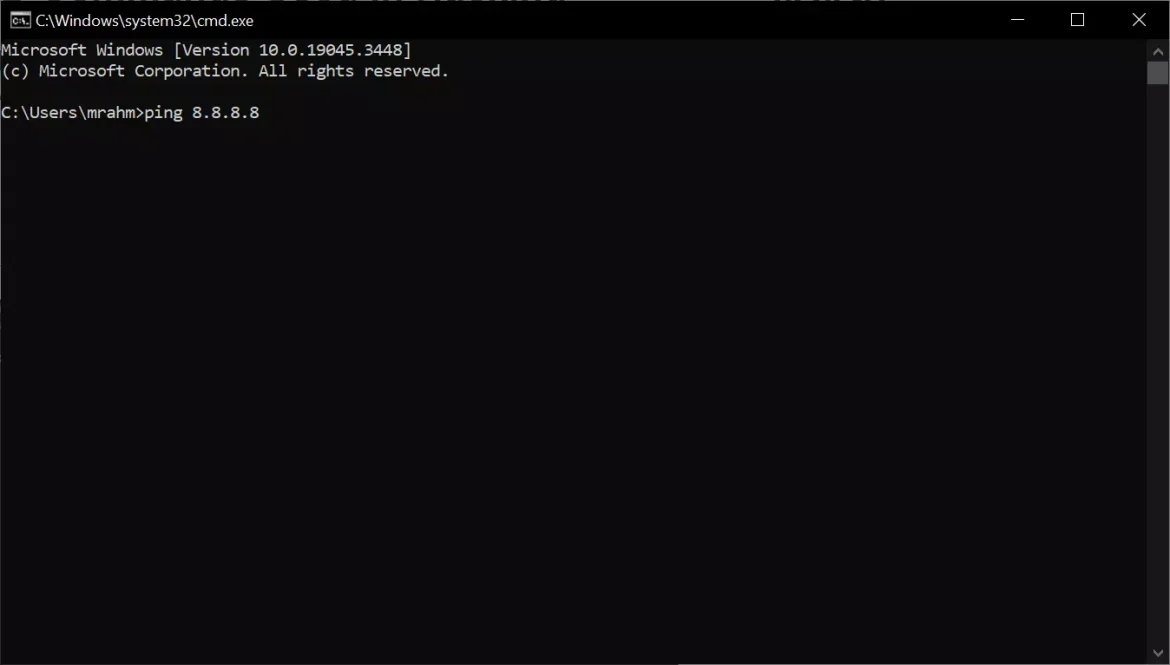

1. ping

هذا الأمر يستخدم اتصال الإنترنت الخاص بك لإرسال بعض حزم البيانات إلى عنوان ويب معين ثم يتم إرجاع هذه الحزم إلى جهاز الكمبيوتر الخاص بك. يعرض الاختبار الوقت الذي استغرقه وصول البيانات إلى العنوان المحدد. ببساطة، يساعدك في معرفة ما إذا كان الخادم الذي تقوم بعملية البنج إليه متصلًا.

يمكنك استخدام أمر البنج للتحقق من قدرة الكمبيوتر المضيف على الاتصال بشبكة TCP/IP ومواردها.

على سبيل المثال، يمكنك كتابة أمر “ping 8.8.8.8” في نافذة الأوامر، والذي يتبع لشركة Google.

يمكنك استبدال “8.8.8.8” بـ “www.google.com” أو أي شيء آخر ترغب في عمل عملية ping إليه.

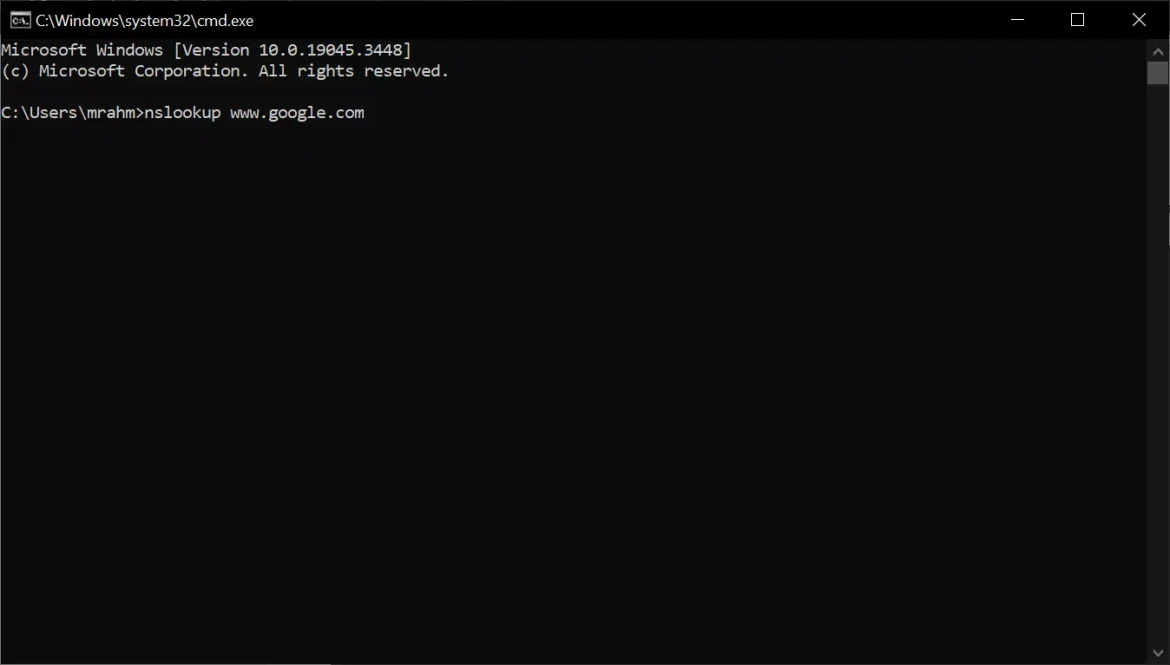

2. nslookup

إنه أداة سطر الأوامر لإدارة الشبكات تساعدك في الحصول على تعيين اسم النطاق أو عنوان IP لأي سجل DNS محدد. يُستخدم nslookup غالبًا للحصول على سجلات الخادم.

لنفترض أن لديك عنوان URL لموقع ويب وترغب في معرفة عنوان الآي بي الخاص به. يمكنك كتابة “nslookup www.google.com” في نافذة الأوامر (استبدل Google.com بعنوان URL للموقع الذي ترغب في العثور على عنوان الآي بي الخاص به).

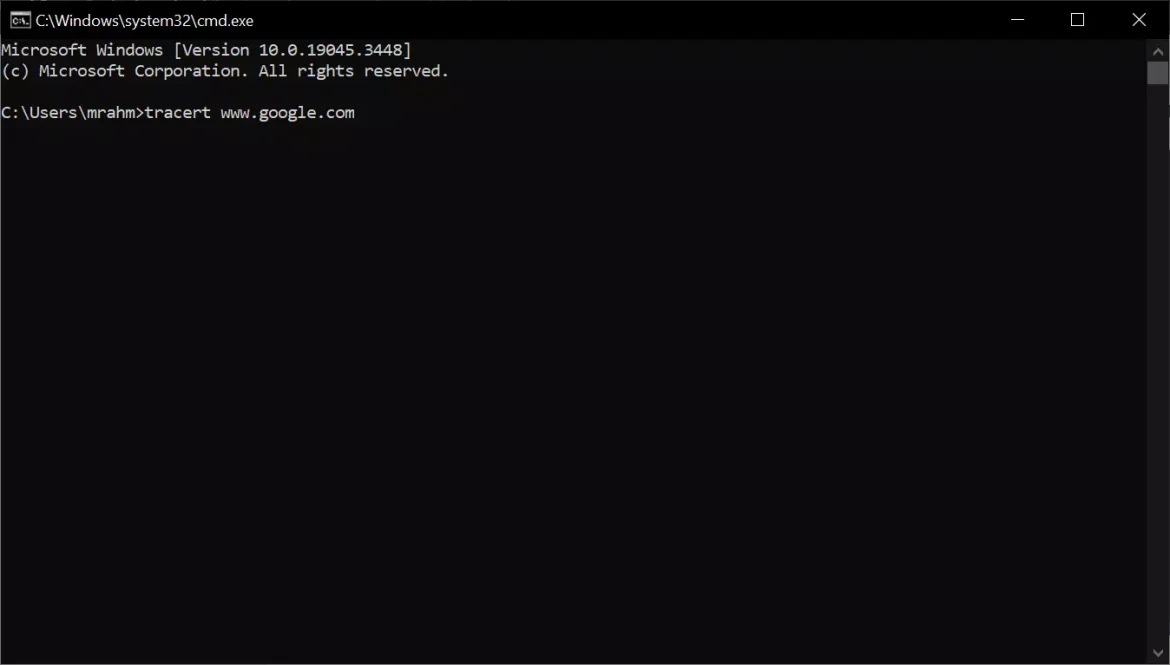

3. tracert

يمكنك أن تقول أن أمر “tracert” أو متابعة المسار، تماماً كما يوحي اسمه، فإنه يسمح للمستخدمين بتتبع مسار عنوان IP للوصول إلى وجهة معينة. يقوم الأمر بحساب وعرض الزمن الذي استغرقه كل قفزة للوصول إلى الوجهة. يجب عليك كتابة “tracert x.x.x.x” (إذا كنت تعرف عنوان الآي بي)، أو يمكنك كتابة “tracert www.google.com” (إذا لم تكن ترى عنوان الآي بي).

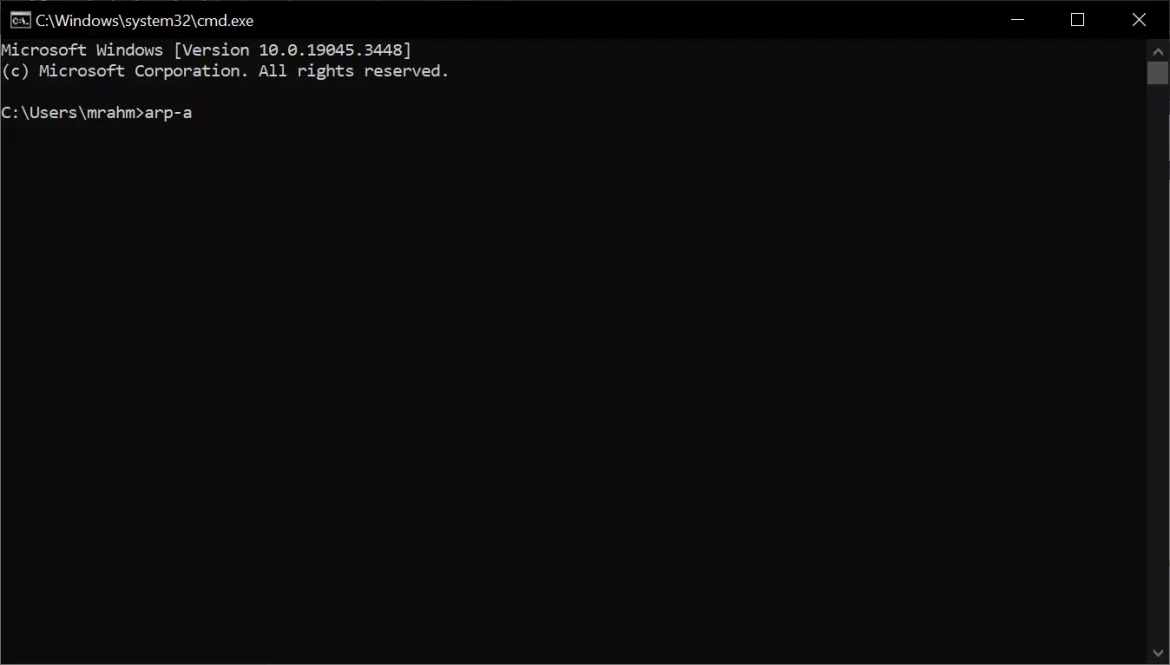

4. arp

يساعدك هذا الأمر على تعديل ذاكرة التخزين المؤقت لـ ARP. يمكنك تشغيل أمر “arp -a” على كل كمبيوتر لمعرفة ما إذا كانت أجهزة الكمبيوتر لديها عنوان MAC الصحيح المدرج لإجراء اختبار الاتصال ببعضها البعض لتحقيق النجاح على نفس الشبكة الفرعية.

يساعد هذا الأمر أيضًا المستخدمين في معرفة ما إذا كان أي شخص قد قام بتسميم ARP في شبكاتهم المحلية (LAN).

يمكنك محاولة الكتابة “arp -a” في موجه الأوامر.

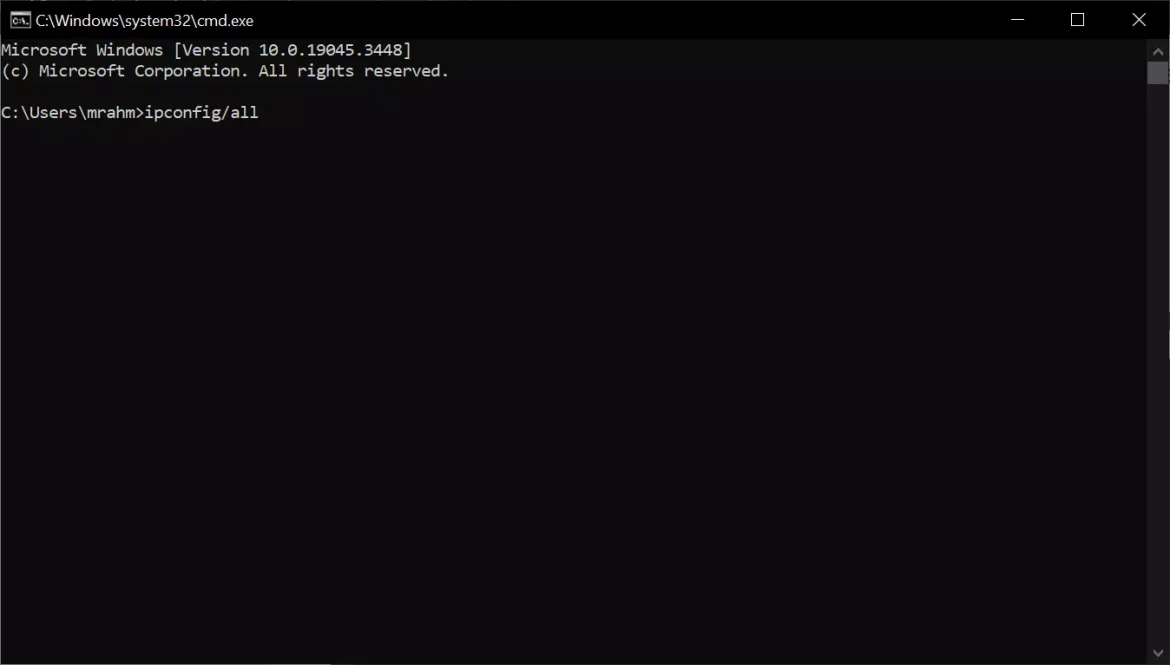

5. ipconfig

هذا الأمر يعرض جميع المعلومات الهامة التي قد تحتاجها. سيعرض لك عنوان IPv6 والعنوان IPv6 المؤقت والعنوان IPv4 وقناع الشبكة الفرعية وبوابة الوصول الافتراضية وجميع المعلومات الأخرى التي تحتاج إلى معرفتها حول إعدادات شبكتك.

بإمكانك إدخال الأمر “ipconfig” أو “ipconfig/all” في نافذة الأوامر.

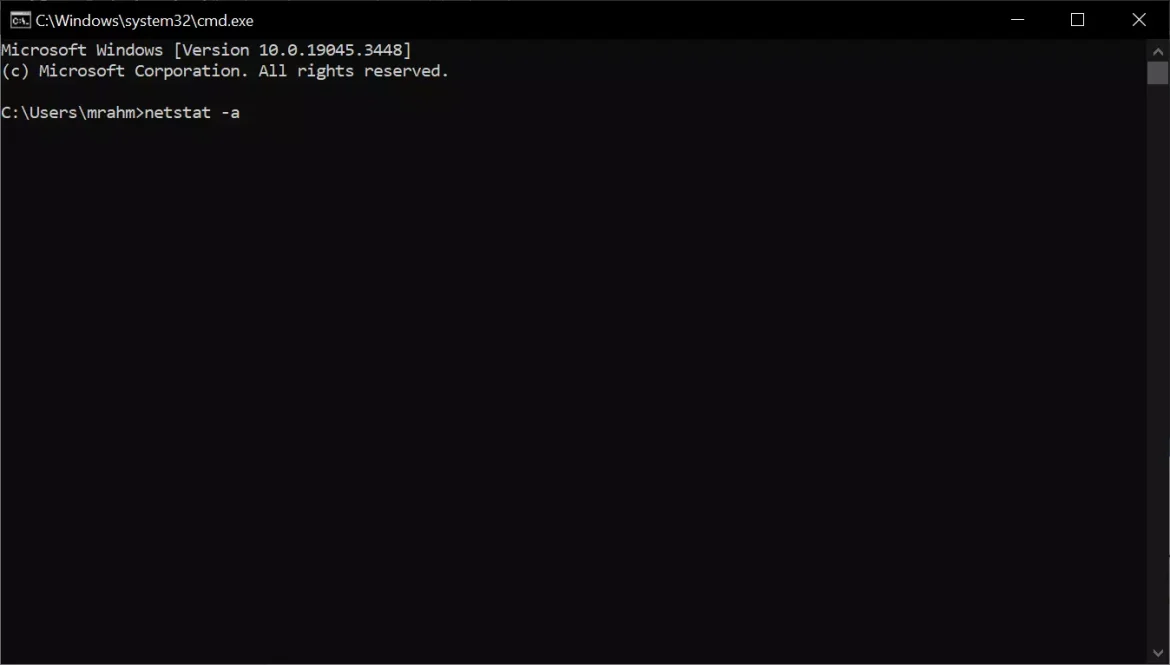

6. netstat

إذا كنت ترغب في تحديد هوية الجهة التي تقوم بإنشاء اتصال بجهاز الكمبيوتر الخاص بك، يمكنك جرب كتابة الأمر “netstat -a” في نافذة الأوامر. سيقوم هذا الأمر بعرض جميع الاتصالات ويتيح لك الحصول على معلومات حول الروابط النشطة ومنافذ الاستماع.

قم بإدخال الأمر “netstat -a” في نافذة الأوامر.

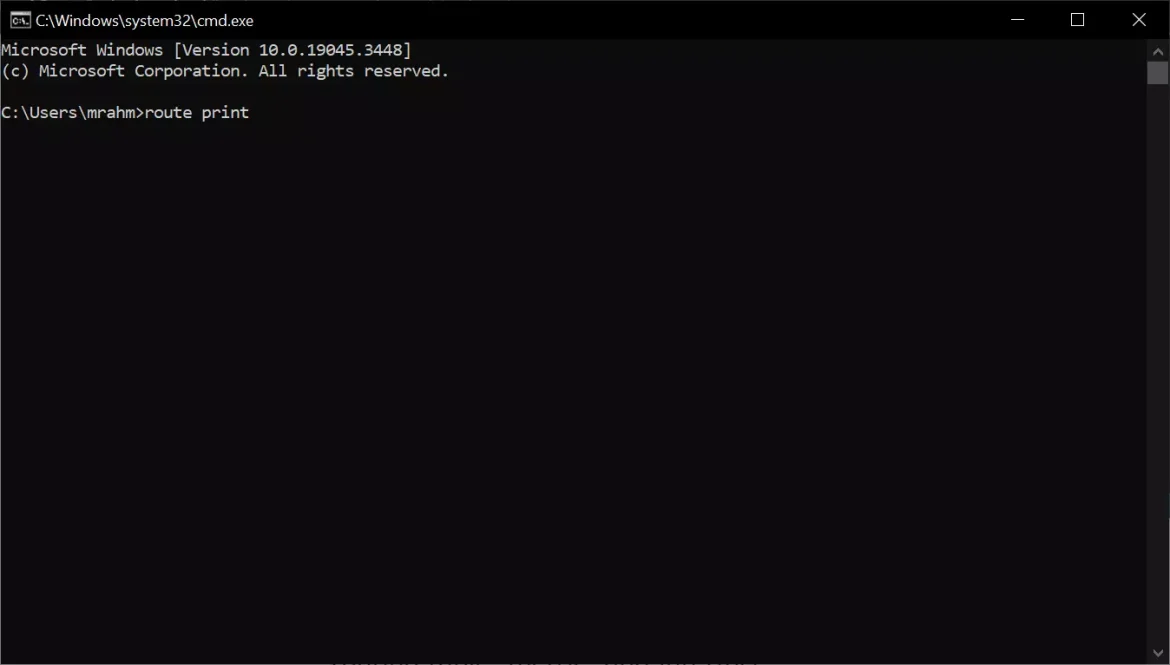

7. Route

يُعتبر هذا الأمر وسيلة لعرض وتعديل جدول التوجيه لبروتوكول الإنترنت (IP) في نظام التشغيل Microsoft Windows. يقوم هذا الأمر بعرض جدول التوجيه الذي يحتوي على معلومات حول الطرق والقياسات والواجهات.

غالبًا ما يستفيد الهاكرز من أمر الـ Route للتمييز بين مسارات الوصول إلى أجهزة معينة ومسارات الوصول إلى شبكات مختلفة. يمكنك استخدامه ببساطة عبر كتابة “route print” في نافذة الأوامر.

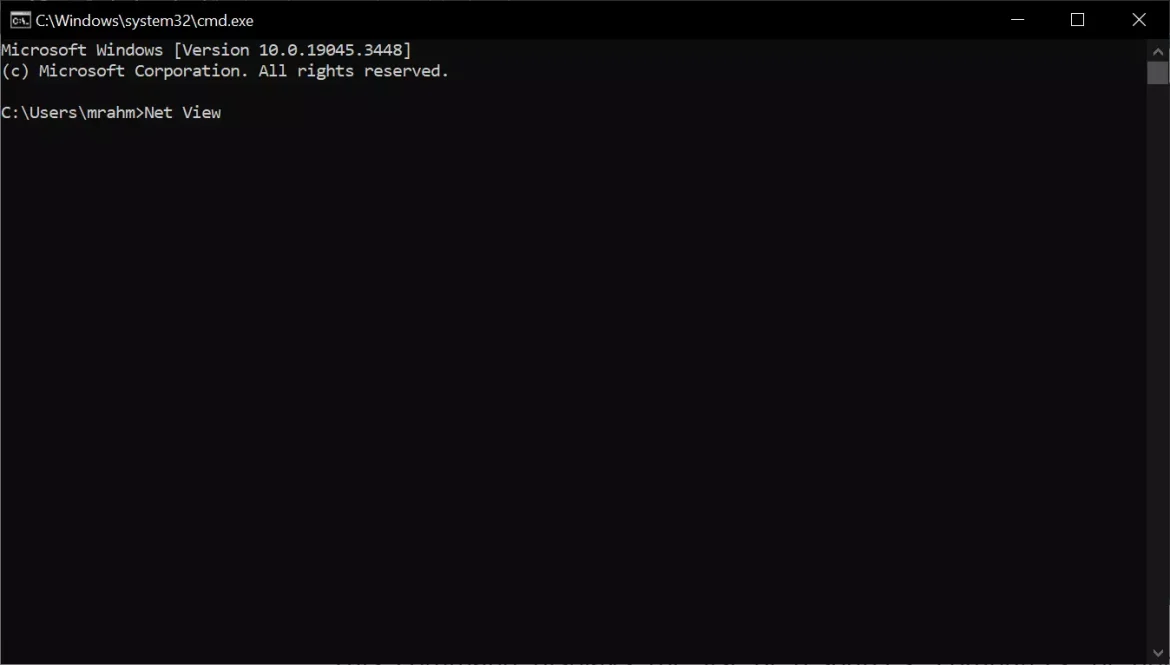

8. Net View

هذا الأمر يُظهر لك قائمة الموارد أو الأجهزة أو النطاقات المشتركة التي يتم مشاركتها بواسطة الكمبيوتر المعني.

في نظام Windows، يمكنك استخدام أمر Net View للبحث عن أجهزة الكمبيوتر في شبكتك التي تم تمكين اكتشاف الشبكة عليها.

بإمكانك كتابة “net view x.x.x.x” أو اسم الكمبيوتر في نافذة الأوامر.

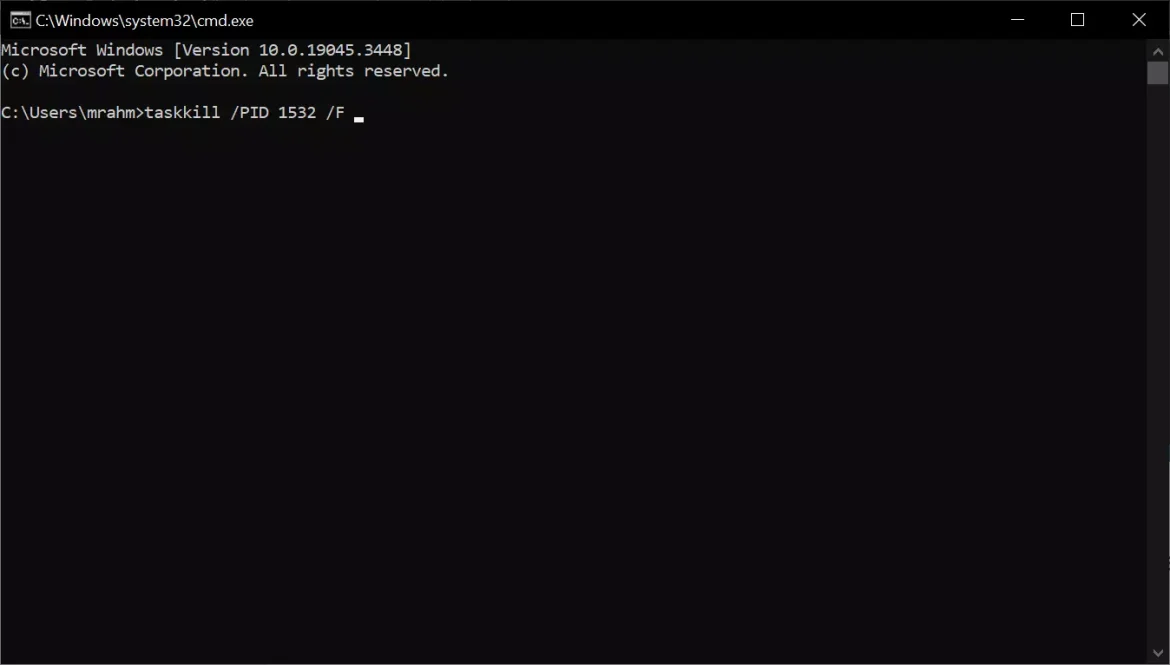

9. Tasklist

هذا الأمر يفتح إدارة المهام بالكامل في نافذة الأوامر. يحتاج المستخدمون إلى إدخال “tasklist” في CMD، وسيرون قائمة بجميع العمليات التي تعمل حاليًا. يمكنك اكتشاف جميع المشكلات باستخدام هذه الأوامر.

علاوة على ذلك، يمكنك أيضًا استخدام الأمر لإغلاق أي عملية بقوة. على سبيل المثال، إذا كنت ترغب في إنهاء عملية تحمل رقم العملية PID 1532، يمكنك إدخال الأمر:

“taskkill /PID 1532 /F“.

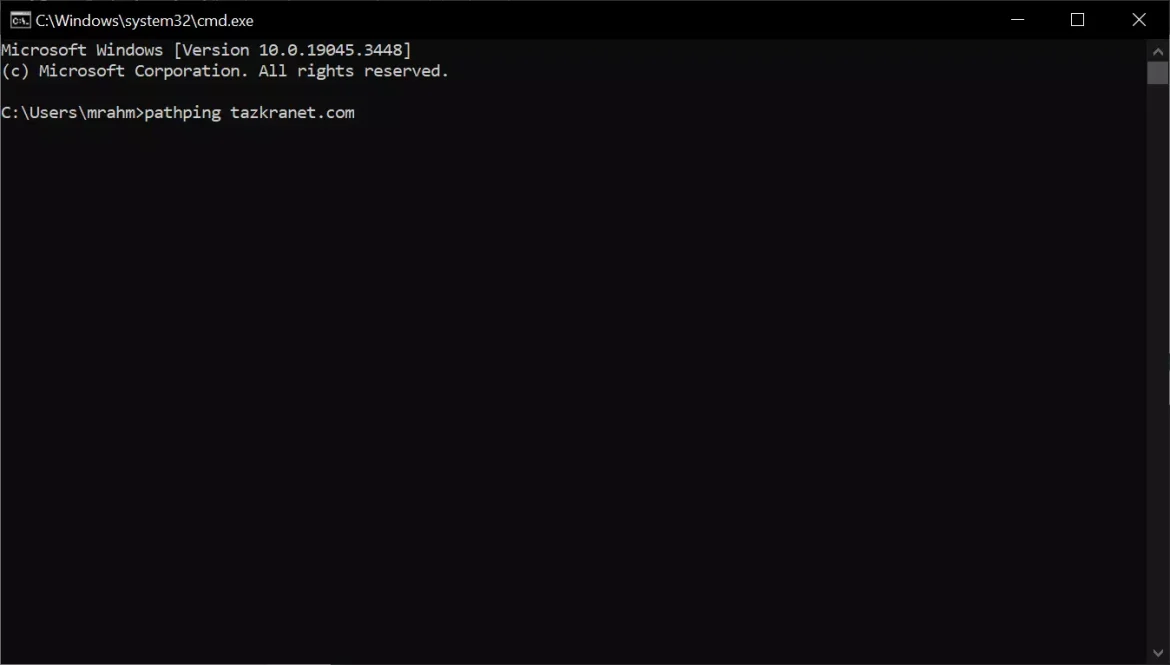

10. Pathping

أما بالنسبة للأمر pathping فيمكن اعتباره مشابهًا للأمر tracert ولكنه يعرض معلومات أكثر تفصيلًا.

تستغرق هذه الأوامر بضع لحظات للاكتمال حيث تقوم بتحليل المسار المأخوذ وحساب فقدان الحزم. في نافذة أوامر Windows، اكتب الأمر التالي:

“pathping tazkranet.com” (استبدل tazkranet.com بالموقع الذي ترغب في إجراء عملية البنج له).

كانت هذه قائمة أفضل أوامر CMD المستخدمة في الاختراق فإذا كنت ترغب في إضافة أي أمر إلى القائمة يمكنك ذلك من خلال اضافتها في التعليقات.

الخلاصة

تعتبر أوامر نافذة الأوامر في نظام Windows أدوات قوية ومفيدة لإدارة وفحص النظام والشبكة. تمثل هذه الأوامر وسيلة فعالة لفحص الأمان والأداء والاتصالات على الكمبيوتر. إذا كنت ترغب في تطوير مهاراتك في استخدام هذه الأوامر، يمكنك البدء بتجربة بعض الأوامر المذكورة في المقالة أو البحث عن مصادر إضافية للتعلم.

لا تتردد في استخدام هذه الأوامر بحذر وفقًا للأغراض الشرعية والقانونية فقط، حيث يمكن استغلالها بطرق غير قانونية إذا لم تُستخدم بحذر. إذا كنت بحاجة إلى المزيد من المعلومات أو المساعدة في استخدام هذه الأوامر، يمكنك دائمًا طلب المساعدة من محترفي تكنولوجيا المعلومات أو الأمان.

نأمل أن تجد هذه المقالة مفيدة لك في معرفة أفضل أوامر CMD المستخدمة في الاختراق. شاركنا برأيك وتجربتك في التعليقات. أيضًا، إذا ساعدك المقال، فتأكد من مشاركته مع أصدقائك.